El esquema combina un correo electrónico falso y una persona que llama haciéndose pasar por un empleado de LastPass.

Los usuarios de LastPass deben estar atentos a las llamadas telefónicas que afirman proceder de la empresa, ya que probablemente se trate de sofisticados ataques de phishing dirigidos a los usuarios del popular gestor de contraseñas.

La estafa, que LastPass detalla en un blog, consiste en que los estafadores llaman a las víctimas potenciales haciéndose pasar por empleados de LastPass.

*Please remember that no one at LastPass will ever ask for your master password.* Read about the phishing campaign and what to do if you’ve been targeted. https://t.co/lSViVYzMwP #Phishing pic.twitter.com/i4Y52kMqMl

— LastPass (@LastPass) April 18, 2024

El usuario recibirá una llamada telefónica de «un número 888 alegando que se ha accedido a su cuenta de LastPass desde un nuevo dispositivo e indicándole que pulse ‘1’ para permitir el acceso o ‘2’ para bloquearlo», señala la compañía.

Sin embargo, al pulsar «2», aparece un mensaje que dice que un representante de LastPass le devolverá la llamada en breve. En realidad, ese «representante de LastPass» es un estafador.

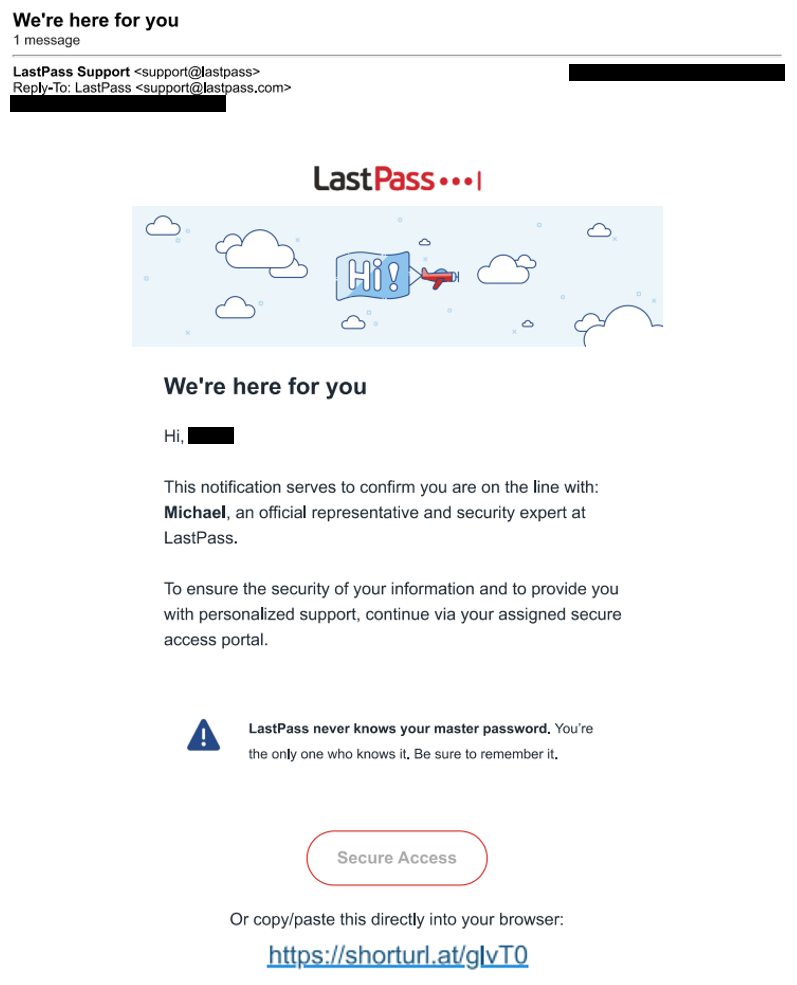

El falso representante, que al parecer habla con acento americano, enviará un correo electrónico al usuario para robarle sus credenciales de acceso. El correo electrónico se disfraza para parecer un mensaje oficial de LastPass sobre la seguridad de una cuenta y proviene de un dominio de aspecto oficial en «help-lastpass.com». Pero el correo electrónico y el dominio no tienen ninguna conexión con la verdadera LastPass.

A los usuarios que caigan en el mensaje se les pedirá que hagan clic en un enlace, redirigiéndoles a una página de inicio de sesión falsa diseñada para robar su contraseña maestra de LastPass.

«Si el destinatario introduce su contraseña maestra en el sitio de phishing, el actor de la amenaza intenta iniciar sesión en la cuenta de LastPass y cambiar la configuración dentro de la cuenta para bloquear al usuario auténtico y tomar el control de la cuenta», añadió la compañía. «Estos cambios pueden incluir cambiar el número de teléfono principal y la dirección de correo electrónico, así como la propia contraseña maestra».

No está claro cómo los estafadores conocen los números de teléfono de los usuarios de LastPass ni a cuántas personas se dirigieron. Pero la empresa dijo: «Solo podemos suponer que los malos actores están obteniendo los números de teléfono de los posibles objetivos de la plétora de violaciones de datos que se producen con regularidad. La mayoría de las veces, la información obtenida de las violaciones de datos se vende en la dark web».

LastPass ya trabajó con sus socios para cerrar el dominio help-lastpass.com. «Sin embargo, como el propio kit de phishing inicial sigue ofreciendo la marca LastPass, estamos compartiendo esta información para que nuestros clientes puedan ser conscientes de estas tácticas y tomar la respuesta adecuada en caso de recibir una llamada, texto o correo electrónico sospechoso», añadió.

El otro problema es que hace más de un año, LastPass sufrió una brecha que permitió a un hacker robar las contraseñas cifradas de los usuarios. Así que los clientes que se han encontrado con el ataque de phishing pueden ser fácilmente engañados haciéndoles creer que su cuenta está bajo amenaza.

Para evitar ser víctima de phishing, LastPass insta a los usuarios a colgar si reciben una llamada telefónica alegando ser de la empresa y a tener cuidado con los correos electrónicos sospechosos que utilizan la marca LastPass. «Por favor, recuerde que nadie en LastPass le pedirá nunca su contraseña maestra», dice LastPass.

La empresa añade que los estafadores parecen estar utilizando el «kit de phishing CryptoChameleon», que puede generar páginas de inicio de sesión similares para los principales servicios de Internet.

LastPass tuvo conocimiento de los ataques de phishing a través del proveedor de seguridad móvil Lookout. A finales de febrero, Lookout publicó su propia investigación, que mostraba que CryptoChameleon creaba páginas de inicio de sesión falsas para una amplia gama de servicios, incluidos LastPass, Okta, Gmail, Yahoo y Twitter, junto con bolsas de criptomonedas como Coinbase y Binance, e incluso la FCC.

La investigación de la compañía también descubrió que CryptoChameleon normalmente se dirigía a personas en sus dispositivos móviles, y que la gran mayoría de las víctimas residían en Estados Unidos.