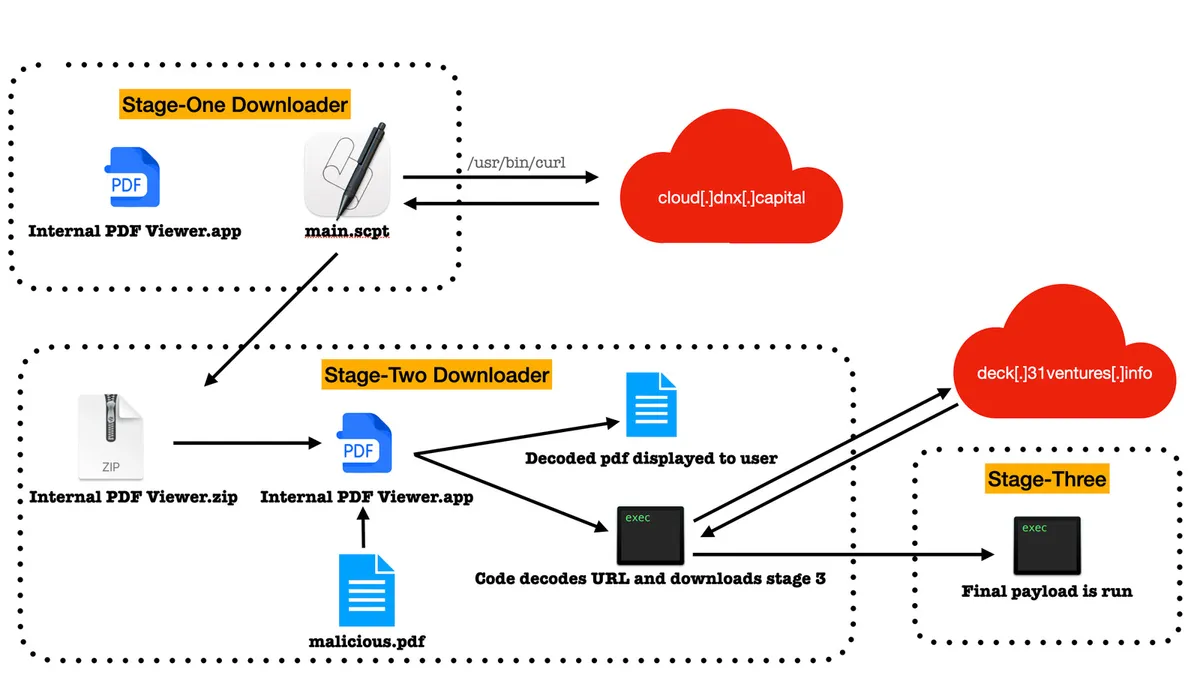

El ataque llega a través de una aplicación de visor de PDF que funciona, según la empresa de seguridad Jamf. La aplicación puede convertirse en maliciosa cuando se utiliza para abrir el documento PDF correcto.

Parece que los hackers norcoreanos han vuelto con otro malware para macOS, que circula a través de una aplicación de visor de PDF.

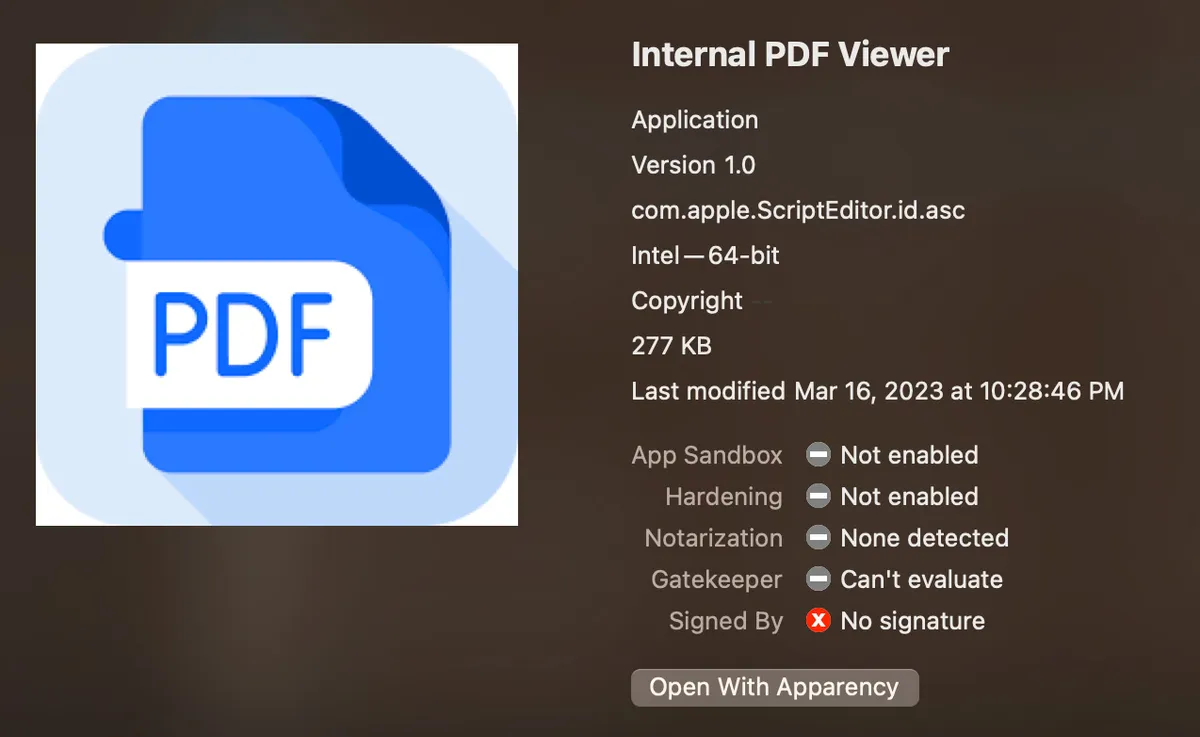

La empresa de seguridad Jamf detectó el malware, apodado «RustBucket», que llega a través de una app llamada «Internal PDF Viewer». La aplicación funciona como un visor de PDF. Curiosamente, sólo tratará de infectar el Mac con el ataque completo si ejecuta el archivo PDF correcto, probablemente como una forma de evitar ser descubierto por los investigadores de seguridad y el software antivirus.

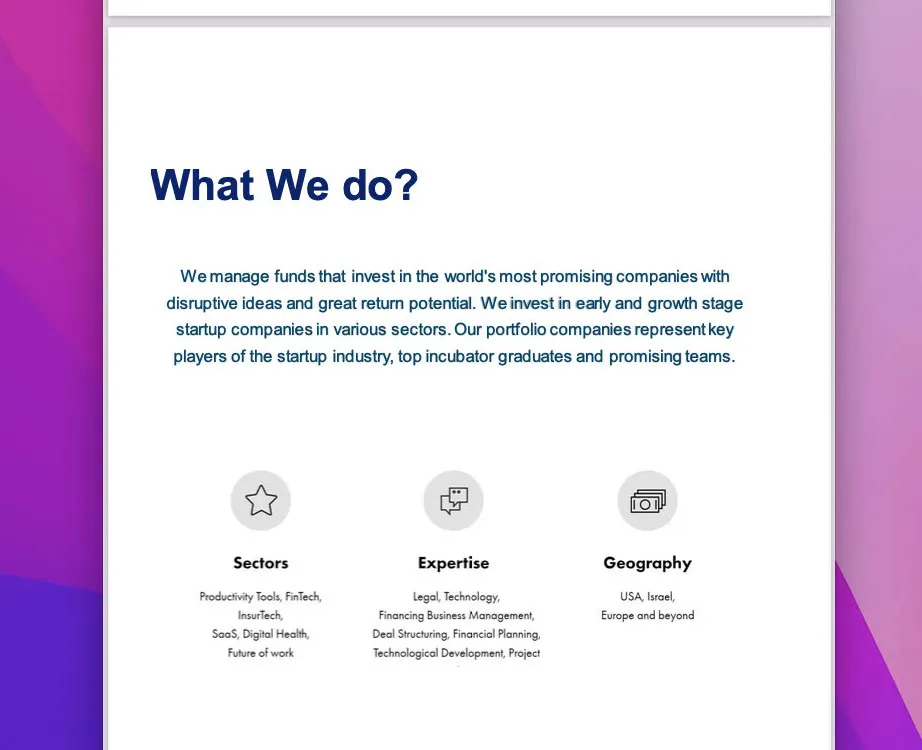

Jamf descubrió uno de los archivos PDF correctos, titulado «InvestmentStrategy(Protected).pdf». Si se abre con el visor de PDF malicioso, el usuario se encontrará con un documento de 9 páginas sobre una empresa de capital riesgo que busca invertir en diferentes startups tecnológicas.

Por lo tanto, es probable que los hackers se dirijan a las víctimas a través de mensajes de phishing sobre oportunidades de inversión. Pero en realidad, el visor de PDF malicioso comenzará a comunicarse secretamente con un servidor controlado por hackers una vez que lea el archivo PDF correcto. A continuación, puede descargar una nueva carga maliciosa de 11,2 MB de tamaño que incluye código para atacar a los Mac basados en Arm e Intel.

«Tras la ejecución inicial, realiza un puñado de comandos de reconocimiento del sistema», dijo Jamf en el informe. «Dentro de este módulo está la capacidad de mirar la información básica sobre el sistema, el listado de procesos, la hora actual y si se está ejecutando o no dentro de una [máquina virtual]».

El servidor controlado por el hacker puede entonces dirigir el malware para descargar y ejecutar cargas maliciosas adicionales a través del Mac.

La buena noticia es que la aplicación en sí no está firmada y sólo se ejecutará si el usuario anula manualmente la protección Gatekeeper integrada de Apple, que advierte automáticamente de la ejecución de programas de software no fiables descargados de Internet.

Jamf también observó que el malware comparte similitudes técnicas con otros ataques vinculados a «BlueNoroff», un subgrupo que trabaja bajo las órdenes del grupo de piratas informáticos norcoreano Lazarus, quizás más conocido por la filtración de Sony Pictures en 2014.

Desde entonces, se ha descubierto que Lazarus se centra en piratear criptomonedas y empresas financieras a través de malware tanto para Windows como para macOS, normalmente en ataques dirigidos. En 2018, los investigadores de seguridad de Kaspersky descubrieron por primera vez que los hackers norcoreanos infectaban dispositivos macOS con malware.

Jamf agregó: «El malware utilizado aquí muestra que a medida que macOS crece en cuota de mercado, los atacantes se dan cuenta de que una serie de víctimas serán inmunes si sus herramientas no se actualizan para incluir el ecosistema de Apple.»

De hecho, la conocida banda Lockbit también ha sido descubierta desarrollando un nuevo ataque ransomware capaz de infectar dispositivos macOS.