Miles de hackers, investigadores y profesionales de la seguridad acudieron esta semana a las conferencias de seguridad Black Hat y Def Con en Las Vegas, una peregrinación anual destinada a compartir las últimas investigaciones, hacks y conocimientos entre la comunidad de seguridad.

CrowdStrike ocupó el centro del escenario y se llevó un premio al «epic fail» que desde luego no quería. Pero la empresa reconoció que había metido la pata y gestionó su escándalo varias semanas después de publicar una actualización de software defectuosa que provocó un apagón informático mundial. Los hackers y los investigadores de seguridad parecían dispuestos a perdonar, aunque quizá no a olvidar fácilmente.

Ahora que termina otra ronda de conferencias Black Hat y Def Con, repasamos algunos de los momentos más destacados y lo mejor de la investigación de la feria que quizá te hayas perdido.

Hackean robots Ecovacs para espiar a sus dueños por internet

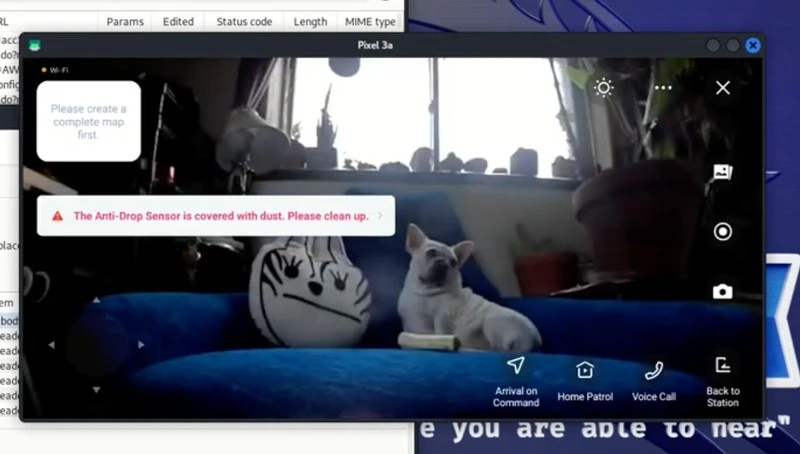

Investigadores de seguridad revelaron en una charla de la Def Con que era posible secuestrar una serie de robots aspiradores y cortacéspedes Ecovacs enviando una señal Bluetooth maliciosa a un robot vulnerable que se encontrara cerca. A partir de ahí, el micrófono y la cámara de a bordo pueden activarse de forma remota a través de Internet, lo que permite al atacante espiar a cualquier persona que se encuentre al alcance del oído y de la cámara del robot.

La mala noticia es que Ecovacs nunca respondió a los investigadores, y no hay pruebas de que se hayan corregido los errores. La buena noticia es que aún tenemos esta increíble captura de pantalla de un perro tomada desde la cámara de a bordo de un robot Ecovacs hackeado.

El largo camino para infiltrarse en el ransomware LockBit y revelar información confidencial a su líder

Un intenso juego del gato y el ratón entre el investigador de seguridad Jon DiMaggio y el cabecilla de la banda de extorsión y ransomware LockBit, solo conocido como LockBitSupp, llevó a DiMaggio a una madriguera de conejo de recopilación de inteligencia de código abierto para identificar la identidad real del famoso hacker.

En su detalladísimo diario, DiMaggio, espoleado por una denuncia anónima de una dirección de correo electrónico supuestamente utilizada por LockBitSupp y por un arraigado deseo de hacer justicia a las víctimas de la banda, identificó finalmente al hombre, antes incluso de que los agentes federales identificaran públicamente al hacker como el ciudadano ruso Dmitry Khoroshev. En la Def Con, DiMaggio contó por primera vez su historia desde su perspectiva a una sala abarrotada.

Un hacker desarrolla un micrófono láser capaz de oír las pulsaciones de tu teclado

El célebre hacker Samy Kamkar ha desarrollado una nueva técnica destinada a determinar sigilosamente cada pulsación del teclado de un ordenador portátil apuntando un láser invisible a través de una ventana cercana. La técnica, demostrada en la Def Con y explicada por Wired, «aprovecha la sutil acústica que se crea al pulsar diferentes teclas de un ordenador» y funciona siempre que el hacker tenga una línea de visión desde el láser hasta el propio portátil objetivo.

Las inyecciones de prompt pueden engañar fácilmente a Microsoft Copilot

Una nueva técnica de inyección de mensajes desarrollada por Zenity muestra que es posible extraer información confidencial del compañero de chatbot impulsado por IA de Microsoft, Copilot. El director de tecnología de Zenity, Michael Bargury, demostró el exploit en la conferencia Black Hat, mostrando cómo manipular el mensaje de aviso de la IA de Copilot para alterar su salida.

En un ejemplo que twitteó, Bargury demostró que era posible introducir un código HTML que contuviera un número de cuenta bancaria controlado por un atacante malintencionado y engañar a Copilot para que devolviera ese número de cuenta bancaria en las respuestas enviadas a los usuarios normales. Esto se puede utilizar para engañar a personas desprevenidas para que envíen dinero al lugar equivocado, la base de algunas estafas comerciales populares.

we got an ~RCE on M365 Copilot by sending an email

by ~RCE I mean full remote control over

its actions – search for sensitive content (sharepoint, email, calendar, teams), execute plugins

and outputs – bypass DLP controls, manipulate references, social engineer its users on our… pic.twitter.com/r1yMRLXKAG— mbg @ defcon (@mbrg0) August 8, 2024

Seis empresas se salvan de cuantiosos rescates gracias a los fallos de los sitios de filtración de ransomware

El investigador de seguridad Vangelis Stykas se propuso analizar docenas de bandas de ransomware e identificar posibles agujeros en su infraestructura de cara al público, como sus sitios de filtración de extorsiones. En su ponencia en Black Hat, Stykas explicó cómo descubrió vulnerabilidades en la infraestructura web de tres bandas de ransomware, Mallox, BlackCat y Everest, que le permitieron obtener claves de descifrado para dos empresas y notificar a otras cuatro antes de que las bandas pudieran desplegar el ransomware, salvando en total a seis empresas de cuantiosos rescates.

El ransomware no está mejorando, pero las tácticas que utilizan las fuerzas de seguridad contra las bandas que cifran y extorsionan a sus víctimas son cada vez más novedosas e interesantes, y este podría ser un enfoque a tener en cuenta con las bandas en el futuro.